Uma falha de segurança está expondo os bancos de dados internos e, potencialmente, informações pessoais de alunos, candidatos a concursos, professores, funcionários e demais servidores da Unioeste, uma das principais instituições estaduais de ensino superior do Paraná. A brecha que permite acesso a informações internas também permite a visualização de documentos de diferentes setores da instituição de ensino e pode incluir, também, dados financeiros de pessoas registradas junto à organização.

A vulnerabilidade é do tipo SQL Injection, que permite a um atacante inserir instruções indevidas aos servidores a partir de uma consulta ao banco de dados, obtendo, assim, dados eventualmente sigilosos ou que não deveriam estar acessíveis ao público. Mais especificamente, a brecha se encontra em um sistema voltado a alunos e servidores da Unioeste, que acaba revelando endereços de pastas na infraestrutura interna da instituição a partir da inserção de caracteres que não são reconhecidos pelo sistema.

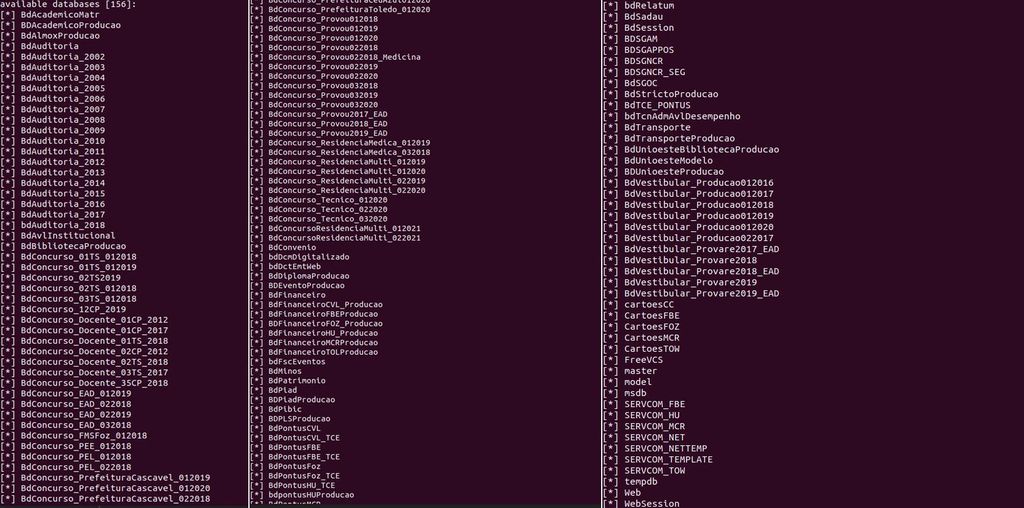

A falha foi revelada ao Canaltech por Giovanni Zadinello, pesquisador em segurança da GZ Segurança. Segundo ele, a exposição de alto risco permite o acesso a 156 bancos de dados da universidade, cada um deles correspondendo a um serviço ou sistema diferente da Unioeste. De acordo com a análise do especialista, seriam mais de 500 GB de informações presentes nos servidores.

Apenas visualizando os títulos dos bancos de dados disponíveis, é possível ter uma dimensão do que está disponível. Além de dados de alunos e do corpo docente da Unioeste, os servidores parecem conter informações sobre diferentes vestibulares e concursos realizados pela instituição, incluindo aqueles para prefeituras de cidades como Toledo e Cascavel, no interior do Paraná, além de provas relacionadas à residência médica nos hospitais da universidade. Dados de eventos e auditorias internas, assim como informações sobre patrimônio, bibliotecas e sistemas de transporte.

Zadinello fala, ainda, em uma possível exposição de credenciais de acesso, com e-mails e senhas de alunos e funcionários presentes de forma descriptografada. “Em minha experiência, nunca vi algo tão crítico e com tanta informação [disponível]”, explicou o pesquisador. Ele pondera, entretanto, que vulnerabilidades do tipo SQL Injection são comuns, apesar de, neste caso, apresentarem gravidade muito maior pela possível exposição de informações sensíveis de indivíduos e da própria universidade. “Com a falha, seria possível baixar todas essas informações e realizar ataques de engenharia social e outros tipos de ataques.”

Daniel Cunha Barbosa, especialista em segurança da informação da ESET no Brasil, reitera o perigo envolvendo aberturas desse tipo, que permitem a visualização indevida do conteúdo de bancos de dados que deveriam permanecer fechados. “[O volume] contém informações sensíveis, que podem identificar um indivíduo e gerar complicações adicionais para a própria instituição”, afirma.

O especialista indica, por exemplo, que a presença de bancos de dados relacionados a concursos podm expor informações como nomes completos, CPFs, RGs e estado civil, assim como nacionalidade e etnia dos participantes. Merece atenção especial, ainda, dados referentes aos departamentos financeiros da instituição, especialmente um banco de dados intitulado “cartoesCC”, que pode incluir dados bancários de indivíduos.

A brecha foi denunciada ao Canaltech em 4 de fevereiro e comunicada à Unioeste no dia 8 do mesmo mês. Os dados não foram acessados pela reportagem ou especialistas envolvidos na análise, como forma de evitar mais exposições das informações disponíveis. Não é possível saber desde quando a brecha está disponível ou se já foi explorada de forma maliciosa.

Unioeste confirma falha, mas ainda não fala sobre correção

Em resposta, a Unioeste confirmou a existência de uma falha de segurança, mas afirmou que ela não corresponde à natureza do que foi alertado nem pode ser explorada dessa maneira. Segundo porta-voz da instituição, os logins e senhas dos usuários são armazenados em outro sistema, não nos bancos de dados expostos, e nunca em texto simples, mas sim em hashes criptografados.

Além disso, de acordo com a universidade, as páginas vulneráveis possuem limitações que entregam quatro conjuntos de dados por vez, o que dificultaria um download massivo das informações contidas nos bancos. O comunicado, enviado no dia 8 de fevereiro, afirma ainda que as equipes de infraestrutura e desenvolvimento da Unioeste estão analisando a questão e possíveis obtenções dos dados.

Por outro lado, a Unioeste não respondeu a sucessivos contatos sobre uma previsão de solução da vulnerabilidade, que somente foi corrigida em 16 de março. Segundo Zadinello, a página que dá acesso aos sistemas da universidade segue exibindo parâmetros e links relacionados ao banco de dados da instituição, mas as requisições de acesso e possível download dos dados são bloqueadas. A reportagem segue aguardando um retorno.

Recomendação para cadastrados é de cautela

Ainda que não existam indícios e informações sobre possíveis exposições ou explorações dos dados disponíveis, a recomendação é de cautela a alunos, servidores e demais cadastrados em vestibulares e concursos da Unioeste. “Proteção e conscientização são ótimos caminhos. Os usuários [precisam estar] cientes de que criminosos podem tentar abordagens por telefones, e-mail ou mensagens de texto”, explica Barbosa.

Além dos cuidados a serem tomados pelos próprios usuários, o especialista sugere a expiração da senha de todos os usuários como medida, com o envio de links de redefinição por e-mail de forma que as contas sejam protegidas de acessos não-autorizados. Os eventualmente atingidos devem ser notificados sobre a vulnerabilidade, principalmente se a exposição efetivamente incluir dados identificadores ou financeiros, e vale ainda aplicar medidas predefinidas de consultas ao banco de dados e configurações adequadas no tratamento de solicitações para que brechas do tipo SQL Injection não possam ser exploradas maliciosamente.

FONTE:CANALTECH

Nenhum comentário:

Postar um comentário