Um criminoso cibernético publicou um anúncio afirmando ter à sua disposição, uma coleção contendo dados de 21 milhões de três famosos aplicativos de VPN para smartphones Android: SuperVPN, GeckoVPN e ChatVPN. O pacote — cujo valor não foi divulgado pelo meliante — foi posto à venda no RaidForums, o mesmo em que outros vazamentos de grande magnitude foram encontrados (incluindo o suposto maior da história do Brasil).

Os três apps supracitados ostentam uma relativa fama na Play Store: em ordem crescente, o ChatVPN possui mais de 50 mil downloads, enquanto o GeckoVPN conta com 10 milhões de instalações e a SuperVPN com 100 milhões. Este último serviço, aliás, já criou polêmica no ano passado depois que pesquisadores emitiram um alerta a respeito de graves vulnerabilidades que o tornavam “incrivelmente perigoso”.

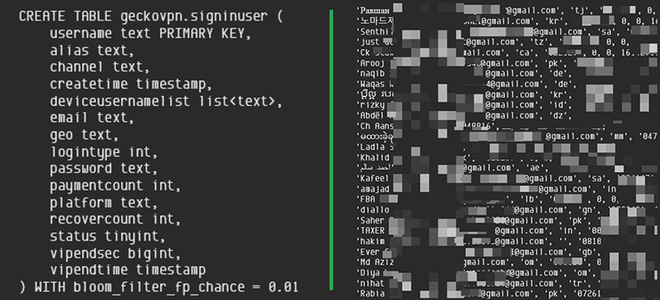

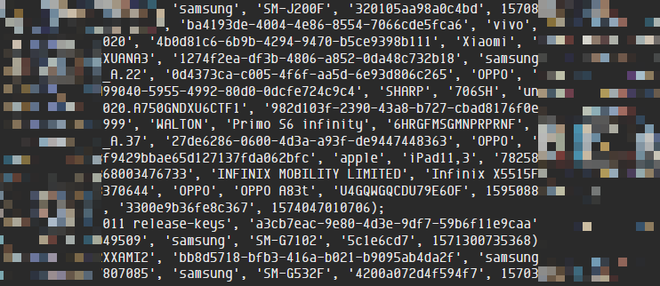

Para provar que possui tal coleção, o vendedor disponibilizou três amostras com dados aleatórios, sendo possível descobrir, através delas, que as seguintes informações foram comprometidas: e-mails, nomes de usuários, nomes completos, país de origem, partes das senhas, dados de pagamento (para contas Premium), status da conta Premium e detalhes sobre o dispositivo usado (número de série, fabricante, modelo, ID e IMSI, similar ao IMEI).

O criminoso ressalta ainda que pode prover amostras grátis de usuários de um determinado país de acordo com a demanda do interessado, mas o preço total do pacote só é revelado de forma íntima. O jornal Cybernews entrou em contato com as três empresas responsáveis pelo desenvolvimento das VPNs afetadas, mas não recebeu retorno de nenhuma delas até o fechamento desta reportagem.

O perigo das VPNs gratuitas

Obviamente, qualquer vazamento de dados é altamente prejudicial e significa que, de alguma forma, um ator malicioso conseguiu adentrar em ambientes informáticos nos quais ele não estaria autorizado — seja através da exploração de uma vulnerabilidade ou uso de técnicas de engenharia social. Porém, este caso em específico ressalta uma orientação clássica de segurança na web: evite utilizar VPNs gratuitas.

O serviço de VPN (sigla para o inglês virtual private network ou rede privada virtual) visa proteger a privacidade do usuário ao “criptografar” o túnel de comunicação entre seu dispositivo e o servidor do site acessado. Dessa forma, nem criminosos, nem agentes governamentais e nem mesmo a sua operadora de internet seria capaz de espionar a sua navegação na web.

O problema é que muitos internautas não enxergam a contratação de uma boa VPN como um investimento necessário e recorrem a alternativas gratuitas, que nem sempre são seguras. Um dos principais problemas com os apps disponibilizados de graça é que eles costumam capturar muito mais dados pessoais dos usuários do que o adequado e registrar logs — ou seja, um histórico de tudo aquilo que está sendo acessado.

No fim das contas, se os servidores de sua VPN gratuita forem comprometidos, de nada adiantou navegar na web de forma criptografada, pois os invasores terão acesso a esse histórico de qualquer forma.

E agora?

Não há como dizer, a priori, o nível de comprometimento que os três serviços de VPN sofreram; porém, com detalhes do dispositivo e informações sobre sua conta, um agente malicioso já seria capaz de identificá-lo e aplicar um ataque do tipo man-in-the-middle (quando o golpista monitora de forma contínua a sua conexão e rouba, por exemplo, informações preenchidas em um formulário ou a senha do seu internet banking).

A recomendação, por hora, é que os usuários da SuperVPN, da GeckoVPN e da ChatVPN desinstalem o aplicativo e utilizem serviços de monitoramento pessoal para descobrir, através de seu endereço de email, se a sua conta nessas plataformas fazem parte do vazamento. Também é crucial ficar atento a qualquer eventual comunicação por email utilizando o nome dessas três marcas, pois pode se tratar de um phishing.

FONTE:CANALTECH

Nenhum comentário:

Postar um comentário